Sicherheit

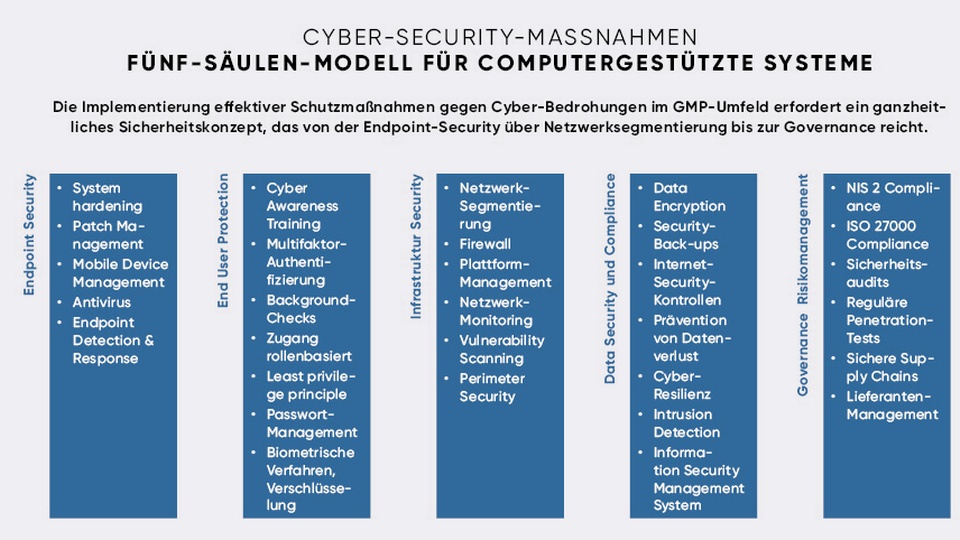

Cyber-Sicherheit spielt im Gesundheitswesen eine wesentliche Rolle. Cyber-Angriffe auf Gesundheitseinrichtungen insbesondere über Ransomware haben mit Steigerungsraten von 45 % seit 2020 massiv zugenommen. Neben potenziellen finanziellen Forderungen der Cyber-Kriminellen kann es zum Diebstahl vertraulicher Patientendaten, Manipulation von Aufzeichnungen und Lahmlegung von CGS in der Produktion und Patientenversorgung kommen.12–14

Daher sind Präventionsstrategien von zentraler Bedeutung, um die Kontinuität der Patientenversorgung sicherzustellen. Dazu existieren bereits regulatorische Vorgaben aus anderen Bereichen und Leitlinien, auf die Bezug genommen werden kann.15–20 Im Rahmen der Lieferantenqualifizierung gilt es, eine Exit-Strategie für die verwendeten Systeme zu vereinbaren, die sicherstellt, dass der/die Nutzer:in Kontrolle über die Systemdaten hat.4

Zusätzlich müssen Informations-Sicherheits-Managementsysteme (ISMS) implementiert sein, um unautorisiertem Zugang systematisch zu begegnen und auf neue Sicherheitsbedrohungen mit geeigneten Maßnahmen zu reagieren.

Effektiv wirksame Schutzmaßnahmen wie Netzwerksegmentierungen, Firewall- bzw. Anti-Virus-Systeme, Datenverschlüsselung bei Remote-Verbindungen, die strikte Kontrolle von bidirektionalen Geräten (USB), regelmäßige Updates bzw. Upgrades sind zu implementieren. Datenmigration und Datentransfer sind zu validieren. Zutritte insbesondere zu Serverräumen müssen nach neuester Technologie überwacht werden.

Krankenhausapotheker:innen müssen sicherstellen, dass ein angemessenes Qualitätssicherungssystem etabliert ist, durch das die Qualitätskontrolle und die Rückverfolgbarkeit der in der Apotheke hergestellten und zubereiteten Arzneimittel sichergestellt ist.

Der Einfluss von Naturereignissen (Überflutungen, Erdbeben, Stürme) und anderen Störfaktoren (Leckagen, Stromausfälle, Feuer, Netzwerkfehler) auf CGS muss verhindert werden. In diesem Zusammenhang wird auch die Replikation der Daten und Spiegelung der Server an zwei ausreichend voneinander entfernten, separat abgesicherten Orten vorgegeben. Grundsätzlich sind auch einzelne Nutzer:innen im GMP-Bereich aufgefordert, an wiederkehrenden Schulungen zu IT-Sicherheit teilzunehmen. Im Anlassfall ist es essenziell, einen Notfallplan verfügbar zu haben, der in Testszenarien auch erprobt worden ist und eine Zielvorgabe für die Wiederherstellung der Routine beinhaltet. Dazu empfiehlt es sich, interne Audits mit der IT-Abteilung zum Thema Cyber-Sicherheit zu initiieren und auch die Möglichkeit für simulierte Cyberattacken bei Internet-basierten Systemen zu inkludieren (Penetrationstests).3,4

Personal, Identitäts- und Zugriffsmanagement

Wenngleich alle in den Betrieb eines CGS involvierten Schnittstellen zur Kooperation verpflichtet sind und die Ihrer Verantwortlichkeit entsprechende Qualifikation und Schulung nachweisen müssen, so liegt die Endverantwortlichkeit für das CGS an sich beim/bei der jeweiligen Nutzer:in. Die im Prozess beteiligten Schnittstellen sind bezüglich ihrer Zuständigkeit klar abzugrenzen: Prozess- und Systemeigner:innen, Nutzer:innen, QA, QS, interne IT-Abteilung, Lieferant:innen/Serviceanbieter:innen, Fachspezialist:innen (SME = Subject Matter Experts).

Ein Identitäts- und Zugriffsmanagement muss folgende Anforderungen erfüllen:3,4

• Persönliche Accounts (keine shared accounts)

• Kontinuierliches Management (Review)

• Remote-Einstieg via Multi-Faktor-Authentifizierung (MFA)

• Passwort-Management (Vertraulichkeit, Sicherheit)

• Auto-Locking, Inactivity Log Out, Access Log

• Segregation of Duties, Least Privilege Principle

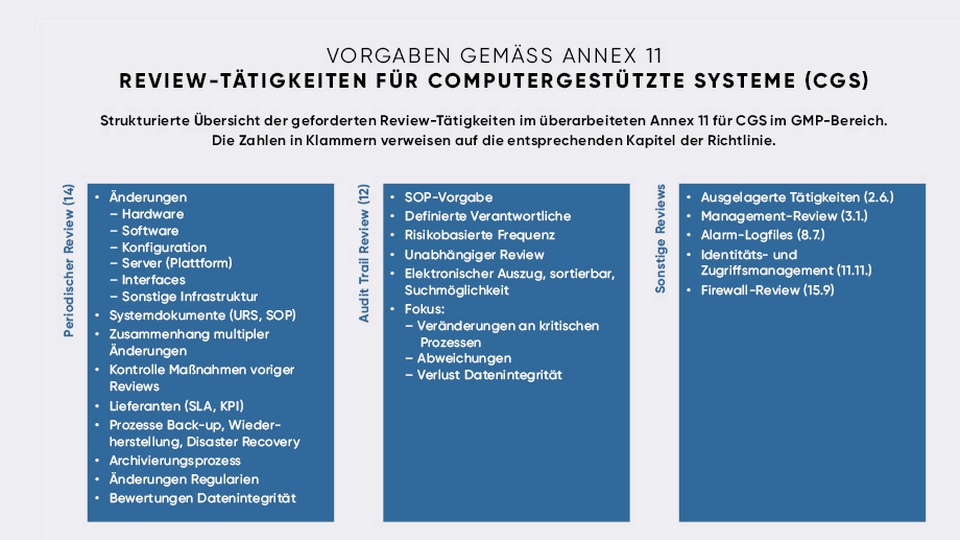

Audit Trail und Periodic Review

Automatisiert erfasste manuelle Systemeingaben in einem CGS dürfen risikobasiert keine Verschlechterung des Gesamtrisikos ergeben und sind in einem nicht editierbaren, unveränderlichen Audit Trail-Logfile zeitsynchron mit Zeitstempel, Benutzer:in/Rolle, Messdaten und Beschreibung zu erfassen. Im Entwurf zum neuen Annex 11 wird ein verstärkter Fokus auf Review-Tätigkeiten gelegt, dies umfasst im Speziellen den Audit Trail, wobei allgemeine Vorgaben im Kapitel „Periodischer Review“ definiert werden.3,4

Archivierung und Back-up

Gestützt wird ein Sicherheitskonzept auch durch regelmäßige, meist täglich ablaufende Back-up-Prozesse GMP-kritischer CGS mit definierten Speicherzeiträumen. Back-ups sollten zu den Serverräumen und den Originaldaten physisch getrennt verwahrt werden. Wo risikobasiert erforderlich, sollten auch Applikationen und Systemkonfigurationen einem Back-up-Prozess unterworfen werden. Nach Abschluss definiert abgegrenzter Prozesse (z. B. Chargenproduktion) müssen die erfassten Daten vor Veränderung oder Löschung geschützt werden. Dazu werden die Daten in den Status „read-only“ oder im Rahmen eines Archivierungsprozesses transferiert und die Datenintegrität z. B. durch mathematische Operanden wie einer Prüfsumme verifiziert. Archivierung und die Wiederherstellung im Rahmen der Back-up-Prozesse sind risikobasiert einer Validierung zu unterziehen.3,4

Annex 22

In Ergänzung zum in Überarbeitung befindlichen Annex 11 wurde ein neuer Annex 22 geschaffen. Anwendungsbereiche sind die künstliche Intelligenz in GxP-Systemen, die strukturierte Datenverarbeitung über maschinelles Lernen und Modelle mit deterministischer Datenausgabe. Im GMP-Kontext nicht verwendet werden dürfen dynamische, stetiger Anpassung unterworfene oder wahrscheinlichkeitstheoretische Modelle, Systeme generativer künstlicher Intelligenz oder Large Language Modelle (LLM). Die Systembeschreibung sollte durch eine/n Expert:in erstellt werden und eine umfassende Darstellung des jeweiligen Modells inklusive etwaiger Subgruppen und allen Limitationen, potenziellen Fehlerquellen generieren.

Wird eine menschliche Entscheidungsfindung in die Anwendung integriert (Human-in-the-Loop = HITL), so muss die Verantwortlichkeit des/der Anwender:in definiert sein und ein intensives, fortlaufendes Training implementiert werden. Für die Tests sind geeignete Akzeptanzkriterien zu schaffen, welche im Falle der KI-Anwendungen quantifizierbare Daten (Testmetriken) umfassen. Auch hier sieht der Annex 22 vor, dass ein/e Fachexpert:in die Akzeptanzkriterien in einem ausführlich beschriebenen Testplan definiert. Zugrundeliegende Testdaten müssen in ausreichender Zahl und repräsentativ für die Gesamtmenge nach einer begründeten Rationalen ermittelt werden und zur nachträglichen Identifizierung entsprechend gekennzeichnet sein. Dies gilt auch für Testdaten, die einer Vorbearbeitung im Sinne einer Standardisierung, Normalisierung oder Transformation unterliegen. Werden Daten ausgeschlossen, so muss das mit einer stichhaltigen Begründung gerechtfertigt werden. Testdaten dürfen nicht während der Entwicklung, Schulung und Validierung der KI-Modelle eingesetzt werden. Um diese Unabhängigkeit gewährleisten zu können, müssen technische oder prozessuale Kontrollen eingesetzt werden, die eine Splittung der Testdaten vom Gesamtpool ermöglichen. Zudem dürfen Testpersonen in der Entwicklung und im Training entweder nie Zugang zu Testdaten erhalten haben oder diese müssen gemeinsam mit einer von den Testdaten unabhängigen Person im Vier-Augen-Prinzip arbeiten. Zugangsbeschränkungen zu Testdaten und ein Audit-Trail sollen diesen Prozess unterstützen. In der Testausführung ist darauf zu achten, dass statistische Über- oder Unteranpassungen bzw. Abweichungen geeignet erfasst und untersucht werden. Einzelne Funktionen im Testablauf müssen durch geeignete technische Maßnahmen ermittelt, aufgezeichnet und in der Testbewertung jeweils separat evaluiert werden. Im Testablauf ist ein Vertrauensintervall mit Schwellenwerten zu implementieren. Sobald ein KI-Modell die Testphase durchlaufen hat und im Routinebetrieb eingesetzt wird, müssen eine fortlaufende Konfigurations- bzw. Änderungskontrolle und ein Monitoring von Systemleistung bzw. Datendrift implementiert werden.5

Der direkte Kontakt zum Arbeitskreis Krankenhauspharmazie

der ÖAZ per E-Mail: arbeitskreis.oeaz@krankenhausapotheke.at. Wir freuen uns über Rückmeldungen und Themenvorschläge.

QUELLEN

Literatur beim Autor